|

| las cinco amenazas cibernéticas para 2015 |

Fuente:agencias

CIUDAD DE MÉXICO,05/12/2014(El Pueblo en Línea)-La época cuando los hackeos consistían en que la pantalla de tu computadora se volvía negra y tus archivos se borraban quedó atrás; en 2015 los piratas cibernéticos usarán técnicas más sofisticadas.

Secuestrar smartphones o computadoras y pedir rescates por ellas, vulnerar apps de pagos por proximidad para obtener cuentas bancarias o ingresar al sistema de aparatos como cajeros automáticos, son algunos de los ciberataques más preocupantes para 2015, según la firma de seguridad Trend Micro.

“Las innovaciones serán lo que traerá a la mesa nuevas amenazas, pues los hackers ya tienen más motivos para atacar, más medios y mayores márgenes de ganancia”, dijo el director de innovación de la firma, Juan Pablo Castro.

El hecho de que en smartphones, tablets, laptops o apps la gente cada vez concentre más información sensible y desde ahí realice trámites y operaciones bancarios es el motivo ideal para que los hackers los vulneren, pues su motivo principal es ganar dinero, y al tener acceso a estos datos pueden crecer sus márgenes de ganancia, explicó Castro.

Estos son las cinco preocupaciones cibernéticas para 2015.

1. Si puede pagar, se puede hackear. Las apps que registran tarjetas de crédito para poder pagar por un servicio y las plataformas de comercio móvil o electrónico serán un blanco clave para que los hackers obtengan información y ganancias. Sistemas como los de los cajeros automáticos también continuarán siendo un objeto de deseo para piratas cibernéticos, ya que cerca de 75% de ellos en México aún operan con Windows XP, sistema que dejó de contar con parches de seguridad en abril de 2014.

2. Tu celular será un rehén. La práctica conocida como ransomware crecerá en 2015 enfocada a móviles. Consiste en que el pirata interviene el gadget y pone un mensaje en el que solicita un rescate para liberarlo, el usuario debe pagar en moneda digital, bitcoin, que no se puede rastrear y mantiene al hacker anónimo. El ransomware atacará de forma indistinta los diferentes sistemas operativos móviles.

3. Darknets o deep web, comercio de vulnerabilidades. Con el acceso a las partes oscuras de la red cada vez más sencillo, Castro ve un crecimiento en la venta de “exploits” o guías de vulnerabilidades en estos mercados, con los cuales personas sin experiencia en hackeos podrán llevarlos a cabo. Un malware se empaqueta y se puede usar hasta por 20 personas distintas.

4. Ataques hechos a la medida. Se espera que los ataques generados para provocar un mal específico crezcan. Buscarán obtener información clasificada de Gobierno o secretos industriales. La firma apunta a que la generación de éstos dejará de centrarse en Rusia y China y comenzará a provenir de países como Malasia, India y Brasil.

5. Android sigue siendo el rey. Por su masividad y código abierto, este sistema operativo es uno de los blancos más buscados por los hackers. En 2014 se generaron cuatro millones de amenazas para este sistema y en 2015 se esperan ocho millones.

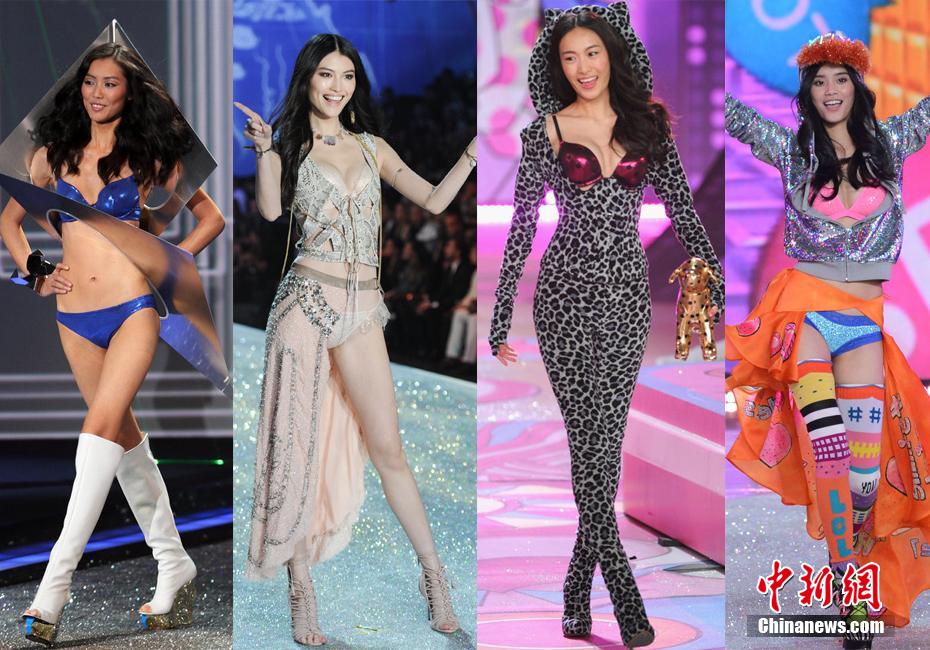

Modelos chinas en desfiles de Victoria's Secret

Modelos chinas en desfiles de Victoria's Secret Diez trabajos en los que los robots reemplazarán al ser humano

Diez trabajos en los que los robots reemplazarán al ser humano ¿Qué se comía en la antigua China?

¿Qué se comía en la antigua China? Palabras clave en la lucha contra

la corrupción

Palabras clave en la lucha contra

la corrupción Los ojos más hermosos

Los ojos más hermosos

¿Hay vida en Marte? Un nuevo meteorito reabre el debate

¿Hay vida en Marte? Un nuevo meteorito reabre el debate Madre de sextillizas ya es abuela

Madre de sextillizas ya es abuela ¿Cómo logran ser ´ángel´ de Victoria´s Secret?

¿Cómo logran ser ´ángel´ de Victoria´s Secret?

Las 10 mejores “selfies” según la revista Time

Las 10 mejores “selfies” según la revista Time